WINTER2019

4G和5G验证比较

验证和密钥管理对手机网络安全至关重要,因为它们提供用户与网络之间的互认证并生成密码密钥保护信号和用户平面数据每一代细胞网络总能定义至少一种验证法4G定义4GEPS-AKA和5G定义三种认证方法-5G-AKA、EAP-AKA'和EAP-TLS

额外认证方法定义为5G, 无线从业者常问是什么驱动5G采用这些新认证方法,以及这些方法与4G认证有何不同本文试图通过对4G和5G认证进行比较研究回答这些问题分析显示5G认证通过多项特征提高4G认证,包括统一认证框架支持更多用户案例、提高用户设备身份保护、增强家庭网络控制以及更多密钥分离等论文还讨论了5G认证的缺陷及其持续演进的需要

导 言

银河游戏登录细胞网络技术代代相传,包括2G、3G和4G和3GP华府银河游戏登录网址是多少号码生成伙伴项目)正积极开发5G规范

5G与前几代大相径庭,主要在于它不仅提供高速高带宽和低延迟,而且还支持更多使用案例,如增强移动宽带、大规模机型通信和超可信低时通信

预计5G将从2019年开始在全球部署,5G建立安全隐私对在现实世界成功部署至关重要

前几代安全隐私问题,尤其是无线电接入网络安全隐私问题,已广泛研究。发现多题中有几个列如下

- 2G缺少网络认证,导致网络假基站打孔等攻击-例如,假基站可广告发布带强信号力的不同跟踪区码,诱导用户设备离开合法手机网络注册假基站[1].

- 某些信号消息缺乏保密性,导致隐私侵犯-例如,分页信息非加密可用以检测特定用户的存在,甚至跟踪用户精确定位[2].

3GP定义验证键协议程序支持实体认证、消息完整性和消息保密性等安全属性3GPAKA协议基于用户和主机网共享对称密钥用户和主机网络相互认证后,生成密码键材料以保护用户与服务网之间的后续通信,包括信号消息和用户平面数据(例如通过广播通道)。

本文概述3GP-4GEP-AKA定义的4G和5G认证方法35GAKAEAPAKA和EAPTLS[4].并突出4GAKA协议和5GAKA协议间以及三大5G认证方法间的差异

4G认证

从认证角度讲,手机网络由三大构件组成:UES服务网络和HN家庭网络(图1)。

图1-手机网络架构

图1-手机网络架构

UE拥有通用集成电卡至少托管通用用户身份模块应用,存储密码密钥与用户主网共享4G服务网络由无线电存取设备组成,如分流节点基站和移动管理实体等UE通过无线电接口与服务网络通信4G主机网络通常由验证服务器组成,如用户服务器存储用户证书和验证用户服务网络和主机网络之间的通信基础IP核心实体连接IP网络统称分解包系统

4GEPSAKA

EPS-AKA程序使用eNodeB完成射电资源控制程序后启动并发送附加请求消息给MME(见图2)。MME向居家网络HSS发送认证请求,包括UE识别码(IMSI)和服务网络标识码HSS基于共享密钥K执行密码操作一获取一个或多个验证向量,用验证响应消息发回MMEAV由验证令牌和预期验证响应令牌组成

从HSS接收验证响应消息后,MME向UE发送验证请求,包括AUTH令牌UE验证AUTH令牌一.如果验证成功,UE视网络为合法并发回MME验证响应消息,包括响应令牌,该令牌也是基于K生成一.

MME比较RES令牌和预期响应令牌等值时,MME执行密钥导出并发安全模式命令消息UE,UE取出对应密钥保护后续NAS信号消息MME还将发送eNodeB密钥导出保护RRC通道密钥后UE还出相应的密钥,UE和eNodeB随后通信保护

图2-LTE认证程序

图2-LTE认证程序

4GEPS-AKA中有两个缺陷

- 第一,UE标识传输无加密广播网络暂时标识符(例如全球唯一临时标识符GUTI)可能用来隐藏用户的长期标识值,但研究人员显示GUTI分配有缺陷:GUTI没有按需要频繁修改[1]GUTI分配可预测性(例如定字节数组数组数组数组数组数组数组数组数组数组数组数组数组数组数组数组数组[5].更重要的是,UE永久身份在响应网络身份请求消息时可用清晰文本发送身份响应消息

- 第二,主机网络提供AV服务时服务网络在UE认证期间咨询,但它不是认证决策的一部分决策完全由服务网络作出

下节显示5G认证在这些问题上有所改进

5G验证

提议5G核心网络使用服务架构5G中也定义新实体和新服务请求与5G认证相关的新实体如下表

- 安全Anchor函数(SEAF)服务网络中,是UE与其主网络验证过程期间的“中间人”。它可以拒绝UE认证, 但它依赖UE主机网接受认证

- 验证服务器函数(AUSF)居家网络内并使用UE执行认证但它依赖后端服务计算5G-AKA或EAP-AKA

- 统一数据管理(UDM)实体主机数据管理函数,如认证存储处理函数,该函数选择基于用户身份认证法并配置策略并计算认证数据并按需为AUSF键取素材

- 签名识别函数解密订阅隐识别函数以获取其长期标识,即订阅永久标识函数,例如IMSI5G中用户长期身份总以加密形式传遍无线电接口更具体地说,公共密钥加密用于保护SUPI因此,只有SIDF存取公钥联通UES加密SUPI

下一节介绍5G认证框架和三种认证方法:5G-AKA、EAP-AKA'和EAP-TLS其中包括5G-AKA详细消息流并汇总5G-AKA与EAP-AKA和EAP-TLS之间的差异

5G验证框架

统一认证框架定义使5G认证同时开放(如EAP支持)和访问网络不可知性(如支持3GGP访问网络和非3GP访问网络如Wi-Fi和电缆网络)(见图3)。

EAP协议使用时(例如EAP-AKA'或EAP-TLS)EAP认证介于EU(EAP对等点)和AUSF(EAP服务器)之间

认证超信非3GP访问网络时,新实体即非3GP跨工作函数(N3IWF)需要运行VPN服务器,允许UE通过IPsec通道访问5G核心超信非3GP网络

可建立数大安全环境并一次性认证执行,允许UE从3GP访问网络移到非3GP网络而不必重新验证

图3-5G认证框架

图3-5G认证框架

5G-AKA

5G定义新认证相关服务AUSF通过 Nausf_UEATICE提供认证服务,UDM通过Nudm_UEAUTIE提供认证服务简单化方面,图4使用验证请求和验证响应等泛信,不参考实际验证服务名此外,验证矢量包含数组数据,但图4只显示子集

5G-AKA系统SEAF接收UE信号后可启动认证程序注意UE应发送SEAF临时标识符(a5G-GUTI)或加密永久标识符(aSUCI),如果服务网络没有分配5G-GUTISUCI加密形式SUPI使用主机网公共密钥UE永久标识符,例如IMSI从不通过5G广播网络发送清晰文本特征被视为前代安全的重大改善,如4G

SEAF启动认证向AUSF发送认证请求,AUSF先验证服务网络请求认证授权成功时AUSF向UDM/ARPF发送认证请求如果SUCI由AUSF提供,SUDF将引用解密SUCI获取SUPI5G-AKA选择并执行

UDM/ARPF启动5G-AKA向AUSF发送认证响应AUSF等数据

图4-5G-AKA认证程序

图4-5G-AKA认证程序

AUSF计算hash预期响应令牌(HXRES)存储kAUSF并发送认证响应SEAF以及AUTH令牌和HXRES注意SUPI未发送SEAF认证响应仅在UE认证成功后发送SEAF

SEAF存储HXRES并发送AUTH令牌UE使用它与主机网分享的秘密密钥验证AUTH令牌验证成功时,UE视网络认证UE继续计算认证并发送SEAFARS令牌,由SEAF验证ARSF成功后,SEAF再寄AUSF验证if most从UE有效,AUSF计算锚键SAF并发送SEAF和SUPIAUSF还通知UDM/ARPF认证结果,以便记录事件,例如审计目的

接收KSAFSEAF出AMF密钥AMF) (并删除kSAF即时发送KAMF并发存移动管理函数AMF取自kAMF保密完整性密钥保护UE与AMF和bgNB发送到下一代节点基站以获取用于保护UE和gNB后续通信的密钥注意UE有长期密钥,即密钥衍生层次之根UE可生成所有以上密钥,并产生UE和网络共享密钥集

5G-AKA不同于4GEPS-AKA主要在下列领域:

- 实体认证因5G新服务架构而异具体地说,SIDF新版4G中并不存在

- UE总使用家庭网公钥加密UE永久身份4G中UE总能以清晰文本向网络发送永久标识符,允许恶意网络(例如假基站)或对射线链路被动对手窃取(如果无线链路通信不受保护)。

- home网络(例如AUSF)5G对UE认证作最后决定此外,UE认证结果还寄送UDM登录4G验证时咨询主网仅生成验证向量验证结果不作判定

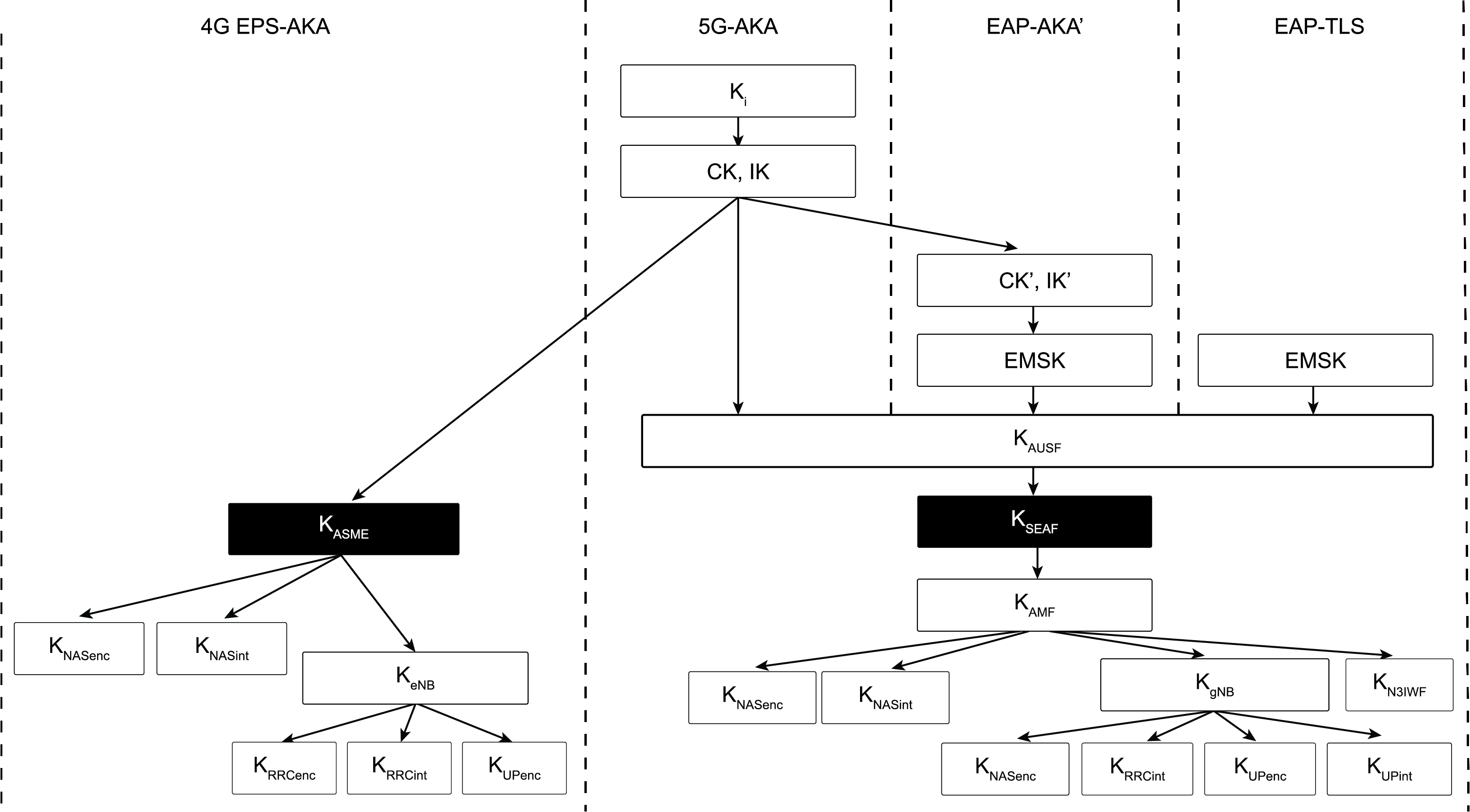

- 5G键层次比4G长,5G引入二中间键KAUSFkAMF图5注:KSAF5G锁定键,等同KASME4G

EAPAKA

EAPAKA[6]5G支持的另一种认证方法并基于UE与主机网共享密码密钥安全属性水平与5G-AKA相同,例如UE和网络相互认证因为它基于EAP7信息流不同于5G-AKA注意EAP消息封装在UE和SEAF之间的NAS消息中和SEAF同AUSF5G服务消息中5G-AKA与EAP-AKA的其他差分如下

- SEAF认证作用略微不同EAP-AKA信息交换由UE和AUSF通过SEAF透明传递EAP信息而不涉及认证决策5G-AKA系统SEAF还验证UE认证响应并可能采取行动,如果验证失败,可采取行动,尽管3GPPTS33.501中尚未定义这种行动[4].

- 密钥推导略微不同5G-AKAAUSFUDM/ARPF计算并发送AUSFEAP-AKA中AUSF取KAUSF部分基于UDM/ARPF接收的密钥材料更具体地说,AUSF基于UDM接收的键盘键取出扩展主会话密钥(EMSK),后再使用EMSK前256比特kAUSF.

EAP-TLS

EAP-TLS[8]5G定义用户验证有限使用案例,如私有网络和IoT环境UDM/ARPF选择认证方法时,EAP-TLS通过SEAF在UE和AUSF之间执行,SEAF通过EAP-TLS回转ER实现相互认证时,UE和AUSF可相互验证对方证书或预分享密钥(PSK)EAP-TLS端端导出EMSK,EMSK前256位AUSF.5G-AKA和EAP-AKAAUSF使用导出KSAF用于获取保护UE和网络通信所需的其他密钥材料(见图5)。

EAP-TLS与5G-AKA和EAP-AKA互信机制基本不同,即它使用不同的信任模式EAP-TLS中,UE网络和5G网络之间的相互认证主要基于公钥证书互信,承认TLS带PSK是可能的,但很少使用除恢复会议外在AKA方法中,这种信任完全基于UE和网络共享对称密钥

EAP-TLS消除内网存储大量长期密钥的需要(例如UDM系统),从而减少对称密钥管理生命周期中的操作风险。另一方面EAP-TLS引入证书管理新间接处理,如证书签发和撤销

图5-关键层次对4G和5G

图5-关键层次对4G和5G

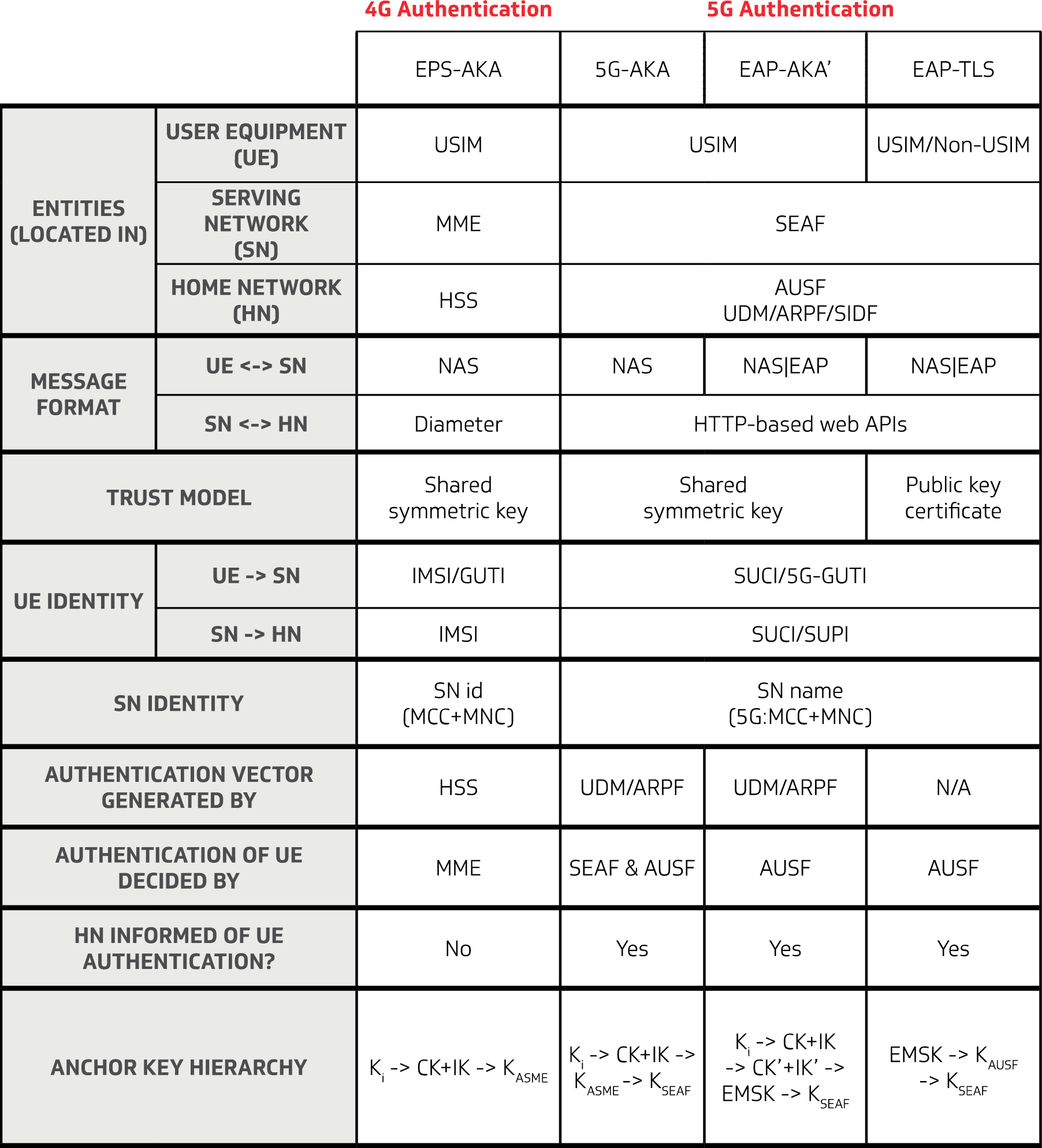

比较

表1比较4G和5G认证方法,突出两者间的差别5G认证实体与4G不同,因为5G采用服务基础架构其他重要差异包括基于EAP-TLS或AKA协议方法的信任模型、作出认证决策的实体和锚定键层次结构(见图5)。

表1-4G和5G验证法比较

表1-4G和5G验证法比较

结论

验证和密钥管理对手机网络至关重要,因为它们构成保护用户、网络和网络间通信的基础手机网络认证逐代演化5G认证在许多领域提高4G认证,包括统一认证框架、更好的UE身份保护、增强家庭网络控件和更多密钥分离5G认证并非没有缺陷5G中用户可追踪性仍有可能[9].

5G认证的另一个显著差异是开放框架和多认证方法支持,特别是非AKA基础方法,如EAP-TLS(尽管使用有限)。特征令人鼓舞,因为AKA方法一直是4G及其前代唯一支持的主要认证方法5G支持各种使用案例,其中一些案例可能更适合非AKA方法用户设备如住宅网关后笔记本电脑可能没有USIM无法执行AKA协议,即使它需要注册并连接5G核心。在这种情况下,非AKA方法如EAP-TLS或EAP-TTLS可用认证用户5G核心

5G设想各种使用案例未来5G认证工作通过增加安全增强方法和其他认证方法支持使用案例

引用

- [1]郑华里、Weiwei Wang、Cristo Wilson、Chen、Chenqian、Taeho Jung、LanZhang、Kebin Liu、LiangYangLi和Liu

- [2]Altaf Shaik和RavashankarborgaAsokan,Valteri Niemi和Jean-PierreSeifert,“4G/LTE移动通信系统对隐私和可用性的实际攻击”,网络分布系统安全互联网学会专题讨论会记录(2016年补偿日)。

- 33GPP3GP系统架构演化-安全架构

- [4]3GPP,“安全架构和5G系统程序”(发布15)技术规范33.501v155.0

- [5]ongdoHong、SangwookBae和NongdaeKim,GUTI变换定位解密:手机定位跟踪改变临时标识符集网分布系统安全专题讨论会记录(2018年2月)。

- [6]互联网工程任务组,“第三代认证和密钥协议改进扩展验证方法”(EAP-AKA'),请求评论5448(2009年5月)。

- 7互联网工程任务组,“扩展认证协议”,请求评论3748(2004年6月)。

- [8]互联网工程任务组,“EAP-TLS认证协议”,请求评论5216(2008年3月)。

- [9]DavidBasin、Jannik Dreier、Lucca Hirschi、Sasha Radomirovic、RalfSasse和Vincent Stettler,2018ACM计算机通信安全会议录集2018年10月

缩写

3GP3级华府生成合伙项目

AKA协议验证密钥协议协议

AMF存取移动管理函数

API系统程序接口

ARPF证书存储处理函数

AUSF验证服务器函数

AUTH令牌认证令牌

AV认证向量

CK密码密钥

EAP系统扩展认证协议

embb增强移动宽带

EMSK扩展主会话密钥

edeB进化节点

EPS系统分层打包系统

gNB下一代节点

古蒂- 全局唯一临时特征

HN- 家庭网络

HSS用户服务器

HTTP超文本传输协议

HXRES系统hash预期响应令牌

IK完整性密钥

IMSI- 国际移动用户身份

IoT物联网

IP系统互联网协议

IPsec互联网协议安全

K级AMF- 存取移动管理函数密钥

K级ASME- 锚键(4G存取安全管理实体)

K级AUSF关键字导出验证和加密的其他密钥

K级gNBGNB基站用键

K级一共享密钥

K级SAF锚键5G安全锚函数

LTE语言长期进化

MCC系统移动国家代码

MME移动管理实体

mmtc大规模机型通信

MNC移动网络代码

N3IWF非3GPInterwork函数

NAS系统非存取层

PSK预分享密钥

RAN网络电台访问网络

RES令牌响应令牌

RRC无线电资源控制

SAB服务基础架构

SAF安全Anchor函数

SIDF系统订阅识别器解密函数

sn系统服务网络

SUCI端口识别器

SUPI系统永久标识符

TLS系统运输层安全

TTLS系统地下运输层安全

UDM系统- 统一数据管理

UE语言用户设备

UICC通用集成电路卡

uRLLC超可信低权通信

USIM通用用户身份模块

VPN系统虚拟专用网络

XAUTH令牌- 期望认证令牌

XRES令牌- 期望响应令牌

手机澳门银河娱乐平台地球关于电缆板

手机澳门银河娱乐平台地球CableLabs作为电缆行业领先创新研发实验室,通过其成员公司及其子公司Kyrio和UpRamp产生全球影响银河游戏登录拥有最先进研究创新设施 并协同生态系统 上千商家CableLabs为全行业提供网络技术

关于知情透视

手机澳门银河娱乐平台地球CableLabs创建Inform[ED]Insights序列定期处理有可能改变电缆企业和全社会的主要技术开发

电缆产业连接并娱乐全球人民,大大促进经济增长并扶持我们运营国富余话语信息[ED]透视为跨行业和学科的领导者提供通信技术事实和洞见基础