安全性

网络安全认知月及以后:我们如何维护网络完整性

数字时代网络安全是防线之首 防波阵列日新月异银河游戏登录网络威胁日益复杂并加深对互连性的依赖使网络安全技术从外围考虑提升为关键优先级

十月网络安全认知月手机澳门银河娱乐平台地球维护数字完整性是CableLabs全年承诺进化安全实验室并努力识别并减轻访问网络面临的威胁银河游戏登录主动开发创新技术使网络用户更容易保护数字生命

银河游戏登录重构网络安全并重构网络保护方式

DOCSIS4.0安全

新建DOCSISQ4.0协议并发网络成功生涯中另一个大有希望的章子, 并随之为宽带社区带来显著安全增强

必须指出DOCSIS4.0电缆调制解调器与现有兼容DOCISIS3.1网络.允许CM同时利用更高速度层次,即使无需同时升级网络调制解调器和电缆解调系统需要支持DOCISIS4.0技术

另一关键安全增强元素技术DOCISIS4.0网络带可升级安全银河游戏登录网址是多少号码技术继续支持DOCISIS3.1规范中使用的基线隐私协议并整合新版可按需启动(BPI+V2)

新版引入设备与网络互认证,消除对Rivest ShamirAdleman算法的依赖并安装现代密钥交换机制更改增强设备验证全前向保密和密码敏捷性,并匹配DOCSSIS键交换机制与最新运输层安全协议v1.3

进一步的升级包括增强撤销检验能力,支持OcsIS4.0证书中的在线证书状态协议和证书撤销链DOCSIS4.0还引入标准界面管理边缘设备存取量(SSH),旨在限制企业机密暴露(例如技术员密码)并纳入信托优先使用法以降低BPI+版保护

归根结底,新的DOCISIS4.0安全设计为提供数种网络风险管理选项特征包括新速度和新能力,可与当今安全属性和程序同时使用(例如BPI+V1加DOCISIS3.1或DOCSSIS4.0CMTS)和高级保护

物料设备上载

密码本该保密, 用户为何分享密码和所有物联网设备?手机澳门银河娱乐平台地球CableLabs网站正努力方便终端用户添加设备到家联网中而无需与所有设备共享密码

多设备相互通信,标准化至关紧要-特别是在安全方面。在那里事端进来开源连通标准设计可实现无缝互连互通安全连通中间设备用户智能家平台

视觉显示每个设备 都有自己的证书 上Wi-Fi网络访问点使用独有证书授予设备访问网络,然后设备验证AP证书对订户来说这有三大长处:

开工极大增强家庭网络安全这是因为失密设备无法泄露全局网络密码并导致全局网络折中

二叉可调用设备验证证书事件设备通知网络它是一个验证和认证设备

3级wi-Fi密码修改后,网络上不需要重置所有设备

加入我们展示物SCTEQC线程博览会即10月17日至19日在科罗拉多州丹佛来见我们手机澳门银河娱乐平台地球CableLabs220观察网络化iot设备的未来和扫描QR代码如何从网络上获取设备并独有证书

手机澳门银河娱乐平台地球电缆Labs自定义MDUs连通

全世界宽带提供商增长最快市场段之一是多居单元段机会包括快速增长公寓社区,以及紧急/临时住房、低价住房、接待短期租房市场甚至应急服务等段

横跨这些方面的一个常见主题是需要替代部署模型允许点服务激活和生命周期管理,以及定制连接各种设备传统部署模式按用户和/或单位安装客户馆舍设备阻碍了运营商以成本效益高的方式向这些段段交付服务。

上头手机澳门银河娱乐平台地球CableLabs自定义连通性架构设计解决这些约束问题,即时动态订阅激活和装置级管理遍历操作员脚印-无需部署CPE手机澳门银河娱乐平台地球架构利用CableLabs内部设计的安全控件和机制微网银河游戏登录提供动态微分订阅技术,用户设备可从网络上任何地方并跨使用技术(Wi-Fi手机等)连接到他们的“家庭订阅”。

此外,它为设备认证和服务提供提供提供一致性运维界面,并开标订阅管理接口,使实时订阅激活和管理成为可能

安全网络增强用户

银河游戏登录主动网络安全措施的重要性不可夸大, 这些前沿技术证明CableLabs持续致力于提高网络安全并增强用户管理网络安全的能力

手机澳门银河娱乐平台地球CableLabs通过站在网络安全进步前列,继续确保我们都能够以更大的信心和思想宁静在数字世界中游荡。

安全性

量子后密码部署实用考量

公元2031年 疫病已经过去戴夫喝起晨咖啡读新闻时 头条引起他的注意大量子计算机终于运维突然,Dave思想赛车几秒后,当心跳减慢时,他向上反射并自豪地说,“是的,我们准备好了。”关于Dave你不知道的是,他在过去10年中一直在工作,以确保宽带通信和访问网络的各个方面都保持安全保护。Dave除了寻找新的量子抗衡算法外,还注重部署和处理对宽带产业影响的实用方面。

2021年这里宽带产业需要开始行走与Dave从现在起10年所行道相同之道我们需要确保提前清除路障,这样我们才能打下基础,采用新的安全工具,如数组后密码学

量子后密码遍历

NIST仍在最后完成PQ密码学标准化进程,但PQ部署和宽带产业方面有有趣的趋势和实际的长期考虑,我们已经可以推断出这些方面

算法竞赛最后一轮中仍然存在的大多数算法都以数学构造为基础,称为数学构造梯度中位并存矢量或点数集合Lattics加密安全性能根植于难以解决某些地形问题,在这些方面没有高效算法(即使是量子计算机),如最短向量问题或近向量问题算法如Falcon或Dlithium基于latics并产生最小验证轨迹总体(即签名范围从700字节到3300字节不等)。

另一类算法基于异族.算法使用不同于层结构并被推荐用于关键交换算法新建键交换算法-即键封装机制-异语曲线间作用态(或异语式)以提供“Diffie-Hellman-serman-servecy-serve异质加密使用PQ算法上最短密钥,但计算重

除这两类算法外,我们应该记住hash签名方法,作为一种可能的替代方法。具体地说,它们提供经证明的安全性,牺牲极大密码签名(公共密钥极小),目前阻碍其通过已知散列算法SPHINCS+

DOCSISPKI和PQ部署

理解下一代密码基础设施可用选项后 即应研究这些新算法 如何影响宽带环境事实上,尽管DOCIS协议自启动以来一直使用数字证书和公共密钥加密法,宽带生态系统仅依赖RSA算法-算法与今天所考虑的PQ算法特征大相径庭

好消息是,从安全角度讲,需要最小升级取代RSA使用DOCSIS协议最新版(即DOCSIS4.0)比前版本具体地说DOCSIS4.0消除依赖RSSA算法按键交换并使用标准签名格式-即密码消息语法-交付签名CMS已定时升级,一旦算法标准化进程结束即为PQ算法提供标准支持DOCISIS1.0-3.1中,由于依赖RSSA算法交换密钥,所需协议修改范围可能更广,除RSA密钥外还使用对称密钥交付安全认证.

新算法大小是部署的另一个重要方面latice基础和异族算法对验证数据(签名)或加密数据(键交换)规模相当有效,但它们比我们今天使用的数据大级数(或多级数)。

宽带产业需要集中考虑密码对认证和授权消息规模的影响DOCISIS协议第2层使用基线隐私密钥管理电文传递电缆调制解调器及其解析系统认证信息幸运的是,BPKM消息可以通过分片支持支持数据大小,我们不设想需要更新或修改图层2认证消息结构以适应新规模密码

与新密码大小相关联的是算法性能相关因素PQ算法与RSA和ECDSA不同,在计算上非常重,因此在设计硬件支持硬件时可能增加工程屏障终端实体设备,如电缆调制解调器和光网络单元,有各种选项可供考虑举例说,一个选项是研究现代微控件集成性,这些控件可卸载计算并提供隔离环境,算法可安全执行另一种方法就是利用许多边缘设备中央处理单元中已有的可信执行环境,而无需更新当今硬件架构核心设备加载CPU-与快速RSA验证-似需追加资源活跃调查领域

最终集考虑与算法部署模型和证书链验证考虑相关具体地说,因为当前应用NIST要求的PQ算法范式不使用hash-dist范式(直接签名数据不先hash虽然这种方法消除安全依赖hashing算法,但它也引入隐式但重要的性能攻击数据验证或签名(即设备试图验证网络)必须直接由算法处理这可能需要大数据总线将数据传送到 MCU或转换到可信CPU执行环境已通过签名机制产生的性能瓶颈已得到观察,需要进一步调查以更好地了解部署的实际影响

举个例子,当签名使用hash-dsit范式时,操作中签名部分使用 1TB文档或1KB文档需要同时使用(因为您总会签名hash单数字节长度)。相形之下,当使用新范式时(不可能使用RSA等算法)签名时间可能大相径庭,视你签名数据大小而定。这个问题在通过这一新方法解决数亿证书生成和签名相关费用时更加明显。换句话说,新范式如获通过,可能会影响证书提供方并增加签署大量证书的相关费用。

可用工具项目

现在你知道在哪里和什么寻找,你如何开始学习更多 关于-实验-这些新算法实战部署

最佳起始点之一是开放量子安全项目目的是支持开发抗量密码并制作原型OQS项目提供两个主要仓库(开源并可在GitHub上获取):基础liboqs库提供C实现量子防密算法OpenSSL库整合liboqs并提供原型实现手机澳门银河娱乐平台地球CableLabs复合加密技术.

OQS项目是开始使用这些新算法的极好工具,但提供OpenSSL集成不支持泛签名操作:限制可能影响在不同使用案例测试新算法的可能性手机澳门银河娱乐平台地球为解决这些限制和提供更好的复合加密支持并同时批量实施PQ算法,CableLabs开始整合PQ驱动OpenSSL代码并安装新PQLibPKI系统a叉原OpenCAlibPKI存储器)可用于构建和测试PKI生命周期管理方方面面算法,从验证证书全链到生成抗量撤销信息(例如CRLs和OCSP响应)。

安全性

长量子转换策略建议 通过复合密码和PQPs

宽带产业历来依赖公钥密码提供安全强力跨访问网络和设备认证环境最棘手问题之一-即密码学-是支持能力不同的设备其中一些设备可能或可能不完全(或甚至部分)可升级这可能是软件限制(例如固件或应用程序无法安全更新)或硬件限制(例如密码加速器或安全元件)。

异质生态系统

研究过渡策略时,我们意识到-尤其是约束装置-我们唯一可使用的办法就是使用预分享密钥允许数组后安全认证各种识别使用案例

简言之我们的建议综合使用复合密码后算法和即时分布式PSK以适应我们主要使用案例并发数子后功能设备、数子后验证功能设备以及经典专用设备除提供各种类型设备分类外,基于密码能力支持过渡,我们还研究复合密码使用下一代DOCISHPKI允许向整个生态系统提供多算法支持: Ellipticcurve数字签名算法(ECDSA)作为当前RSA算法更有效的替代法,和量子后算法提供长期量子安全认证我们设计了一个长期过渡策略 允许安全认证

三类设备

宽带网络历史教我们,我们应该期望DOCSISQL网络部署的设备长寿命(即20年或20年以上)。归结为附加需求-环境-确定策略允许不同级设备在量子威胁下继续安全认证为了更好地了解保护不同类型设备需要什么,我们根据设备的长期密码能力将它们划分为三大类

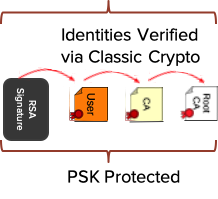

经典专用设备类设备不提供密码升级能力,除非支持复合密码构造对于这类设备,我们设想向设备部署数子后PSKs等量子安全保护为公钥算法所需要

具体地说,身份仍然通过经典签名和相关证书链提供,而量子保护则通过预先部署的PSK提供。确定各种技术以确保这些密钥随机合并更新并连接网络:攻击者需要访问设备流量全历史才能访问PSKs今日可部署电缆调制解调器和其他播送设备时使用此解析法

量子判断能力设备设备类型不提供升级安全存储或私有密钥算法的可能性,但其密码库可更新支持选择PQAs和量子安全密钥封装机制设备证书原创RSA基础设施下签发,仍必须使用部署PSK保护全认证链,而证书根据新PKI签发的设备只需保护签名与设备证书之间的联系PSK可安全传输量子抗KEMs

量子能力设备设备将拥有全PQA支持(包括认证和验证)并可能支持经典算法验证复合密码使用允许验证相同实体横跨量威胁套接合, 特别是在访问网络端验证经典专用设备时,Kerberos使用可解决对称PSK分布认证和加密问题

复合加密解决基本问题

数组后宽带产业过渡策略提案中确定使用复合密码并PQPs安全验证所有公钥基础设施数据(从数字证书到撤销信息)的两个必要构件

何时复合密码并PQPs组合部署,拟议架构允许安全认证跨类设备(即数组后和经典设备),通过请求支持单项基础设施降低向量子安全算法过渡的成本(间接认证数据如堆积OCSP响应也需要支持),跨量子悬浮扩展经典设备生命周期,不要求协议修改(即使是专利修改),二证书解决方案需要

归根结底,复合密码高效解决将经典算法和量子安全算法连接到单特性这一基本问题

更多学习观察SCCETE-Tec-Exto 2020s演化安全工具:身份管理进步、密码学安全处理记录并参与关键Factor2020峰会.

安全性

EAP-CREDS:访问网络授权面向政策证书管理

连接世界中,我们希望我们的装置和小机永远可用, 独立于我们当前使用或访问网络的 where或whe物联网设备种类繁多,尽管方式各异 — — 电量、数据采集能力、连通性 — — 我们希望所有物联网均畅通无阻。可能很难享受设备而不担心安全登陆网络(入网)、提供网络证书(提供)甚至管理

最理想的是,入职过程应安全、高效和灵活,足以满足各种使用案例的需要。IoT设备通常缺少屏幕和键盘,提供证书可能是一项累赘任务:有些设备可能只使用用户名和密码,而另一些设备可能使用数字证书或密码令牌等复杂证书对消费者安全入网应易易企业流程应自动化灵活化,以便大量设备能快速提供独有证书

最理想时,设备端端应配有网络换设备专用证书,直接由网络管理并独有设备,以折中特定设备对具体网络的冲击。 实践上,新证书创建和安装往往是一个非常痛苦过程,对市场下端设备来说尤其如此。

证书管理N级ij入职

设备成功注册或入职后, 缺失的片段一直并持续被忽视 即如何管理证书即使在设备允许配置时,它们的部署往往“静态”很少更新。原因有二:第一个原因是缺少安全控件,通常是小设备上缺乏安全控件来设置这些证书,第二个更相关的原因是用户很少记得更新认证设置最近文章显示甚至在公司环境里 几乎一半iOs和IT管理员允许IoT设备登录公司网络而不修改默认密码CISO另一项调查发现近一半(47%)ISCO担心可能因组织无法安全职场IoT设备而破解

手机澳门银河娱乐平台地球CableLabs系统从多角度研究问题特别是,我们注重如何提供网络证书管理,即:(a)灵活化,(b)跨设备执行证书策略,和(c)不要求额外发现机制

EAP-CREDS:R权T级欧尔S级具体化T级开口

IEE网络存取控制802.1x)为访问网络架构提供基础,允许实体(例如设备、应用程序)甚至在获得连通前认证网络可扩展认证协议提供通信通道,各种认证方法可用以交换不同类型的证书。一旦客户与服务器之间的通信通过EAP-TLS或EAP-TEAP等机制安全化后,我们的工作使用EAP的可扩展属性包括访问网络证书管理

EAP-CREDS分三个阶段执行:初始化、提供和验证。初始化阶段EAP服务器请求设备列表设备上所有可用证书(仅面向当前网络),并在需要时启动提供阶段,在此期间执行由双方支持的证书提供或更新协议。完成阶段后,服务器可启动验证阶段(检查证书成功接收并安装设备)或宣布成功并终止EAP会话

协议简单化,EAP-CREDS提供部署的具体需求

- EAP-CREDS无法独立使用。它要求EAP-CREDS作为内置方法使用任何提供保密性(加密性)、服务器端认证的隧道机制,对于已经拥有一套有效证书的设备则使用客户端认证

- EAP-CREDS不授权(或提供)提供或管理设备证书的具体协议,因为它仅指提供EAP消息封装现有协议(标准或供应商专用协议)。然而EAP-CREDS在第一批协议中还纳入了简单提供协议(SPP)支持用户名/密码和X.509证书管理(服务器端驱动)。SPP取自EAP-CREDS原创建议,并将成为单项协议标准化

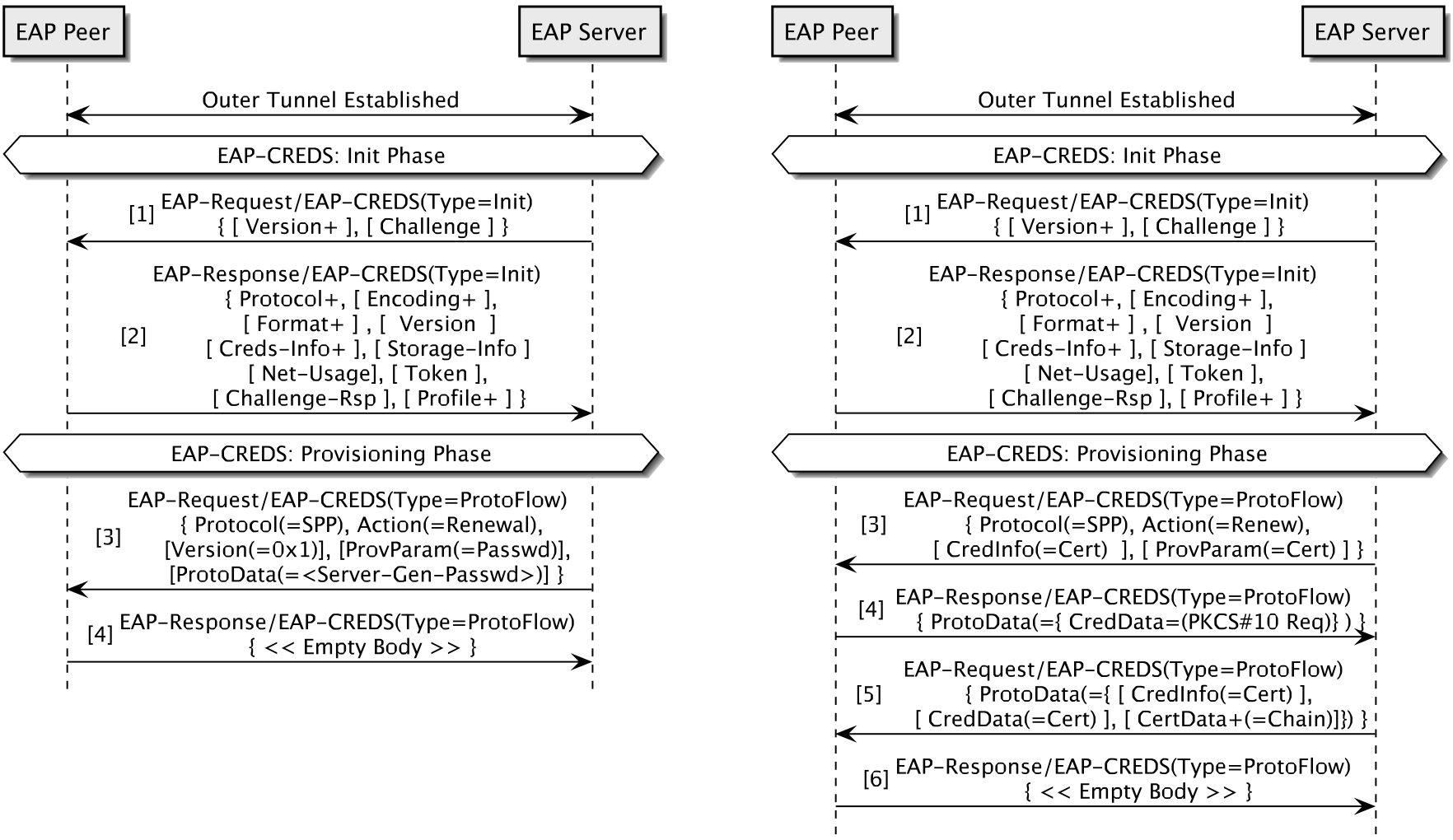

图2-两次EAP-CREDS会议左侧图2a服务器提供服务器生成密码(4msgs右转图2b客户更新证书生成pkCS#10请求服务器回复新发证书 (6msgs)

满足这两个需求后EAP-CREDS可管理由设备与服务器支持的任何类型证书EAP-CREDS机制早期应用实例可见单元3排成一行银河游戏登录网址是多少号码CBRS联盟规范EAP-CREDS用于管理非USIM证书(例如用户名/密码或X.509证书)验证终端用户设备(例如手机)。CBRS-A使用EAP-CREDS传输SPP提供消息管理用户名/密码组合和X.509证书EAP-CREDS和SPP组合为管理网络证书提供高效方法

S级PP语言EAP-CREDS:灵活性和效率

理解EAP-CREDS和SPP执行的特定类型消息,让我们看看图2a显示已注册IoT设备与商业网络之间的典型交换

服务器启动EAP-CREDS并使用SPP发布新密码交换消息总数介于四类(使用服务器端生成)和六类(使用客户端与服务器共生成)。图2b为使用联产的X.509证书提供相同的用例

EAP-CREDS和SPP的一个趣味特征是,它们的灵活性和能力很容易适应解决方案,而今天这些解决方案需要经历更加复杂过程(如OSU注册)。举例说,SPP可用两种方式注册现有证书除初始化阶段使用授权令牌外(即任何类型独有标识符,无论是签名令牌或设备证书),设备还可以注册现有证书(如设备证书)认证网络

政策基础证书管理

As we've seen, EAP-CREDS delivers an automatic, policy-driven, cross-device credentials-management system and its use can improve the security of different types of access networks: industrial, business and home.

EAP-CREDS为商业和工业环境提供跨店标准方式实现大量设备证书管理自动化(不仅仅是IoT),从而确保:(a) 不使用默认证书;(b) 使用的那些证书(证书)定期更新;(c) 证书不与其他(可能较不安全)主机环境共享EAP-CREDS为家庭环境提供一种可能性,确保我们今天购买的小IoT设备不易因弱静存证书而失密,并提供一个辅助工具(仅对802.1x驱动网络)以面向消费者解决方案如Wi-Fi联盟DPP.

if you're感兴趣 关于更多细节EAP-CREDS和证书管理,请自便联系我们并启动新事物今天

10G

10G完整性:DOCISISQ4.0规范及其新认证授权框架

柱石之一10G平台华府市安全性.简单性、完整性、保密性和可用性都是Cable安全平台的不同方面并更新电缆宽带服务安全剖面

银河游戏登录网址是多少号码DOCISIS定义网络设备为电缆行业及其客户提供宽带具体地说,DOCSIS由一组技术文档组成,处于电缆宽带服务核心位置。手机澳门银河娱乐平台地球CableLabs电缆产业制造商和电缆宽带运营商持续协作提高效率、可靠性和安全性

安全方面,DOCSIS网络率先大规模使用公共密钥-DOCSIS公共密钥基础设施是世界上最大公钥基础设施之一,全世界每天发布并积极使用5亿个有效证书

介绍DOCSIS安全简史并研究当前授权框架的局限性,并随后描述安全属性,新版授权(认证)框架处理当前限制

游遍DOCISS安全

DOCISIS协议用于电缆网络向用户提供连通和服务,并经过最新版本的一系列安全相关更新DOCSIS4.0帮助满足10G平台需求

银河游戏登录网址是多少号码在第一个DOCISIS1.0规范中,射频接口包括三大安全规范:安全系统、可移动安全模块和基线隐私界面安全系统加可移动安全模块规范合并成为全安全

公钥密码程序通过后不久, 电缆产业意识到需要安全验证设备DOCSSIPKI为DOCSSIS1.1-3.0设备创建,为电缆调制解调器提供可验证身份

使用DOCSSIS3.0规范后,主要安全特征是在设备注册过程较早时执行认证和加密能力,从而为重要配置和搭建数据提供保护(例如CM配置文件或DHCP流量保护)新建特征称为提前授权加密,允许甚至在设备提供IP连接前启动基准隐私界面+

上头银河游戏登录网址是多少号码DOCISIS3.1规范新建公钥基础设施*(PKI)处理新设备类认证需求新建公钥基础设施引进数大改进原创公钥基础设施加密 — — 一套更新算法和增加密钥大小是遗留公钥基础设施的重大改变与今天用来安全DOCIS3.1设备相同的新PKI也将为新DOCSSIS4.0提供证书

DOCISIS4.0版规范除多项创新外,还引入改进认证框架(BPI+V2),解决BPI+当前限制并实现新安全属性,如全算法敏捷性、完全前向保密性、互报验证和下级攻击保护

基线隐私+V1及其限制

银河游戏登录网址是多少号码DOCISIS1.0-3.1规范中,当基准隐私加法(BPI+V1)启动时,CMTS直接授权CM后用这些秘密保护CMTS和CMTS之间的通信安全模型假设CMTS可信,身份未经验证

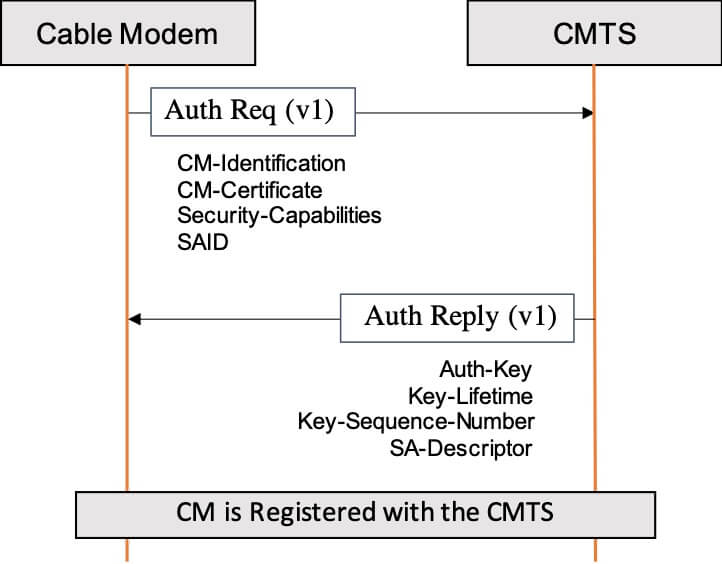

图1:BPI加授权交换

BPI+V1设计可追溯到短短几年后,特别是在密码学方面设计BPI+时,密码社区设置使用RSA公共密钥算法,而今天使用椭圆密码法和ECDSA签名算法由于其效率居主导地位,特别是在RSA 3072或大密钥需要时。

BPI+缺失特征是授权消息缺少认证具体地说,CMs和CMTS-es不需认证(即签名)自己的消息,使其容易受未经授权操作。

近些年来,围绕认证和如何确保长期证书折中性(例如与X.509证书关联的私有密钥)不提供用户清晰访问所有会议的机会(即通过破解单键解密所有记录会议)-因为BPI+V1使用内存设备证书中的RSA公钥直接加密授权密钥,它不支持完全前移secrecy

电缆行业为解决这些问题开发新版授权协议,即BPI+2版更新后,需要保护机制防止降级攻击,攻击者在那里强迫使用老化或弱化版本协议为解决这一可能问题,DOCSSIS社区决定需要一种特殊保护机制并引入信任优先机制解决它

新建基线隐私+V2

上头DOCISIS4.0规范引入新版验证框架,即基线隐私加二版,解决BPI+V1的局限性,为识别新安全需求提供支持以下是BPI+V2提供的新安全属性概述及其解决当前限制的方法

- 消息验证BPI+V2授权消息完全认证CMs表示他们需要数字签名授权请求消息,从而消除攻击者替换CM证书换另一证书的可能性CMTS-es,BPI+V2要求验证授权回复消息DOCISIS4.0规范承认需要部署互信认证,允许过渡阶段设备仍然允许使用BPI+V1选择的主要原因是对DOCSIS网络新要求,这些网络在授权BPI+V2时现在需要采购并更新DOCSIS证书

- 完全前沿保密不同于BPI+V1新认证框架要求双方从认证公共参数中提取授权密钥具体地说,在通信两端引入消息验证程序(即CM和CMTS)使BPI+V2使用 Elliptic-Curves Diffie-Hellman Ephemeral算法替代CMTS直接生成并加密不同CMs密钥

- 算法敏捷性经典计算和量子计算的进步为用户指尖提供令人难以置信计算能力,同时也为恶意用户提供不断增加的同样能力BPI+V2消除协议依赖BPI+V1中显示的具体公钥算法引入信息认证标准CMS格式(即签名)并使用ECDHED4.0安全协议允许安全或操作需要时使用新公钥算法

- 降级攻击保护新建信托优先使用机制以提供保护避免降级攻击-尽管TUF机制的原则不新,它用于保护降级攻击安全参数首次成功授权时使用,作为未来安全参数的基线,除非另有说明。DOCISIS4.0电缆调制解调器通过建立最起码认证协议版本积极防止未经授权使用DOCSSI认证框架弱版新版协议过渡期间,电缆运营商可允许下调级-例如节点拆分或故障设备替换BPI+V2换句话说,成功验证CMTS可设置允许最小版本(和其他CM-CMTS绑定参数)用于后续认证

未来工作

在这次工作中,我们提供DOCIS安全短历史并审查当前授权框架的局限性CMTS功能移入无人信域时,这些限制有可能转化成安全威胁,特别是在远程PHY等分布式新架构中。安全工作组目前正在处理对DOCIS4.0的拟议修改,尽管尚处于最后批准阶段。

成员组织DOCSIS设备商常受鼓励参加DOCSIS工作组-如果合格,请联系我们并参加DOCSIS4.0周安全会议,讨论这些问题和其他安全专题

有兴趣发现更多细节DOCSIS4.0并10G安全自由自在联系我们接收更多深入更新信息